博文

Network:云安全框架、问题和建议解决方案的分析

||

文章导读

云计算发展迅猛,但安全问题频发,如数据泄露、访问失控等,引发广泛关注。本文旨在剖析云安全框架,解决相关问题并提供方案。文章先回顾云计算与云安全框架的发展历程,详细解读COBIT5、NIST等主流框架的特点、优劣及实施要点。接着深入分析管理安全威胁和技术安全威胁,如云计算滥用、API不安全等问题,并给出对应解决策略。研究表明,各框架各有优劣,组织应按需选择。同时,需重视安全问题,加强防护,提升云环境安全性。

研究内容

文献综述

云计算的起源可以追溯到20世纪60年代,当时分布式计算的设想为其发展埋下了种子。到了90年代,网格计算和效用计算相继出现,为云计算的发展奠定了更坚实的基础。2006年,AWS (亚马逊Web服务) 推出IaaS服务,这一标志性事件推动云计算进入了一个全新的发展阶段。随着云计算的广泛应用,保障其安全的需求日益凸显,云安全框架应运而生,像CSASTAR、NIST等框架在保障云环境安全方面发挥着重要作用。

云安全框架剖析:其核心作用是确保数据的“保密性、完整性和可用性”,这对于云环境下数据的安全存储与使用至关重要。然而,在实际实施过程中,面临着诸多挑战。比如,与现有系统集成时存在复杂性,资源分配困难,以及云服务提供商和用户之间的责任界定模糊不清等问题。不同的云安全框架在满足安全需求方面各有千秋,例如CSA STAR 在标准化评估方面优势显著,能够为企业提供统一的评估标准;NIST框架通用性强,但其在应对新兴威胁时反应速度相对较慢。

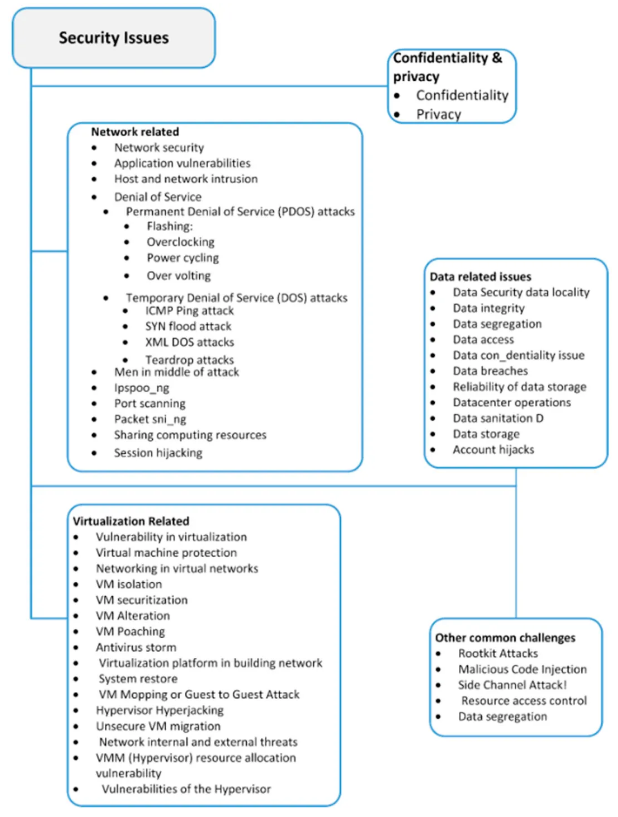

云安全问题与应对策略:当前,云计算面临着一系列严峻的安全问题,如图1所示,涵盖了保密性与隐私、网络相关、数据相关、虚拟化相关以及其他常见挑战等多个方面。在数据相关领域,涉及数据安全、完整性、数据隔离等诸多问题;虚拟化相关方面,则包含虚拟机漏洞、管理程序安全等隐患。这些问题相互交织,共同构成了复杂的云安全风险体系,图1为我们理解这些威胁提供了直观清晰的视角。为应对这些问题,可以采取多种措施,如加密技术保障数据安全、身份访问管理控制用户权限、强化虚拟化安全防护、利用云特定安全工具实时监测、加强安全监控和事件响应能力,以及遵循安全标准和认证提升整体安全性等。不过,现有研究在新威胁认知、标准统一、透明度和审计能力、问责框架、威胁情报等方面仍存在不足,有待进一步完善。

图1. 云安全问题的主要组成部分

云安全框架解析

COBIT 5 for Cloud Computing:由ISACA开发,遵循分离治理与管理、满足利益相关者需求等原则。优势在于全面、风险导向、符合行业标准,能为企业提供完整的云安全管理框架。缺点是实施复杂、定制难度大、依赖外部工具。实施流程包括定义IT目标、评估云就绪度等多环节,需借助文档管理、风险评估等工具。

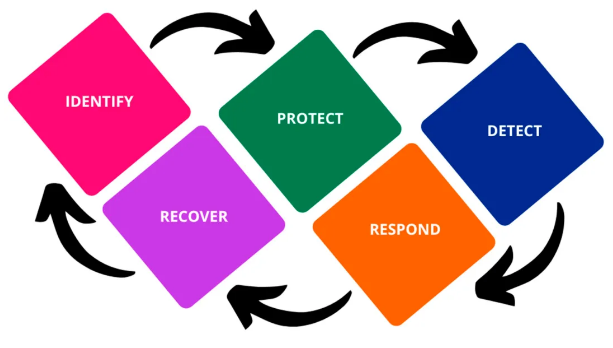

NIST SP800 - 144:NIST制定,包含识别、保护、检测、响应、恢复五个核心功能,如图2所示清晰呈现NIST框架的五大核心功能。“识别”是基础,帮助组织明确安全保护对象和风险;“保护”针对识别结果实施防护措施;“检测”及时发现安全事件;“响应”在事件发生时降低影响;“恢复”使系统恢复并防止类似事件重演。这五大功能形成闭环,为云安全管理提供系统方法。优点是全面可靠、灵活适配、中立实用,广泛适用于各类组织。缺点是难以跟上威胁变化节奏、对国际标准覆盖不足。最佳实践涵盖理解云环境、选择CSP等方面,实施需运用评估工具、加密工具等多种工具。

图2. NIST核心功能

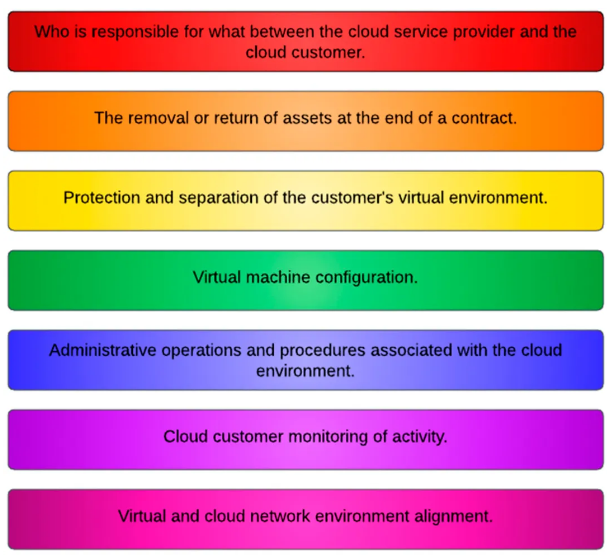

ISO 27017:2015:基于 ISO 27001,针对云服务制定安全控制标准,如图3所示,包括资产管理、访问控制等多方面。聚焦云服务的特定安全要求,涉及云服务提供商和客户间的责任划分、资产处理、虚拟环境安全等。明确各方在数据保护、操作规范等方面的职责,保障云服务中信息的安全性和合规性。可保护信息资产、助力合规、降低风险。实施步骤包括熟悉标准、评估环境等,需用到风险评估、云服务提供商评估等工具。

图3. ISO/IEC 27017 标准

Cloud Security Alliance (STAR):CSA推出,聚焦云服务提供商安全,强调安全、信任、保证。优势是评估标准统一、透明可问责、有第三方认证,便于企业选择可靠的云服务提供商。不足是依赖自评、对新技术覆盖有限、缺乏强制力。实施步骤包括了解框架、确定CSP等,需使用认证指南、风险评估等工具。

AWS Well - Architected Framework:AWS提供的架构最佳实践框架,包含安全、可靠性等六大支柱,如图4所示。“安全”保障信息资产安全;“可靠性”确保系统稳定运行;“性能效率”优化资源利用;“卓越运营”提升管理效率;“成本优化”降低运营成本;“可持续性”关注长期发展影响。各支柱相互配合,助力企业构建优质云架构。优点是有成熟最佳实践、可降低风险、优化成本性能等,助力企业构建高效稳定的云架构。缺点是有学习曲线、易导致供应商锁定、评估复杂。部署步骤包括了解框架、评估架构等,可借助AWS提供的多种工具。

图4. AWS的六大支柱

云安全挑战与应对策略

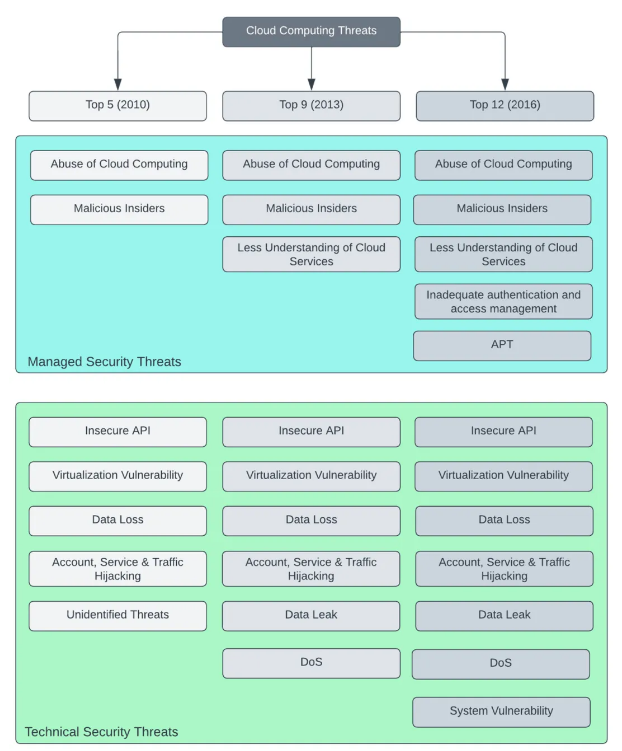

云计算作为一项迅速崛起的技术,已经广泛融入到人们的日常生活和办公中,许多人在使用微软办公软件365、Gmail、Dropbox等服务时,实际上已经在不知不觉中使用了云计算。采用云计算确实带来了诸多好处,如随时随地访问数据、扩大地理覆盖范围、降低基础设施投资等。然而,不可忽视的是,云计算也存在着安全风险。这些风险可能会危及存储在云端的数据、程序以及基础设施的安全。随着各组织对云服务的使用越来越多,识别和管理这些威胁对于保护云资源的保密性、完整性和可用性至关重要。图5展示了一些常见的云安全问题,直观呈现了不同年份主要云安全威胁的变化情况。在管理安全威胁方面,主要包括云计算滥用和恶意内部人员威胁。对于云计算滥用,可以通过采用强认证机制、加强对用户活动的监控分析、对敏感数据进行加密等措施来应对;对于恶意内部人员威胁,则可以通过实施严格的访问控制、加强监控审计、进行职责分离等方式来防范。在技术安全威胁方面,涉及不安全API、虚拟化漏洞、数据丢失、账户服务流量劫持等问题。针对这些问题,可以分别采取强化认证授权、定期更新系统补丁、进行数据备份、加强认证和网络防护等措施加以解决。

图5. 主要的云安全威胁

研究总结

综上所述,各种云安全框架都有其独特的优势和局限性。组织在选择云安全框架时,应综合考虑自身需求、合规要求以及风险承受能力,挑选最合适的框架或框架组合。同时,必须高度重视云安全问题,采取积极有效的措施加强安全管理。例如,实施严格的访问控制,确保只有授权人员能够访问云资源;对重要数据进行加密,防止数据泄露;定期进行安全评估,及时发现和解决潜在的安全隐患,以此保障云环境的安全稳定运行。

原文出自 Network 期刊:https://www.mdpi.com/2476388

期刊主页:https://www.mdpi.com/journal/network

Network 期刊介绍

主编:Alexey Vinel, Halmstad University, Sweden

期刊研究领域包括但不限于网络的控制和分析、网络协议和架构的设计、网络安全和服务管理、网络组件的设计和应用。

Time to First Decision:25.9 Days

Acceptance to Publication:4.6 Days

https://wap.sciencenet.cn/blog-3516770-1487904.html

上一篇:对话 2024 年度 Catalysts 期刊杰出审稿人奖得主管大秦博士

下一篇:Foods:华中农业大学付星副教授等创建特刊——几丁质、壳聚糖及几丁质酶在食品领域的研究进展